Celina Martini

Manipulatorskie praktyki Google’a

Doktor Joseph Mercola to amerykański lekarz, zwolennik medycyny alternatywnej i biznesmen internetowy sprzedający suplementy medyczne i promujący zdrowy tryb życia. Poniższe opracowanie powstało na podstawie artykułu z cotygodniowej serii, w której dr Mercola przeprowadza i komentuje wywiady z różnymi ekspertami. Jego rozmówcą jest tym razem Robert Epstein, doktor psychologii z Harvardu, były redaktor naczelny „Parapsychology Today”, obecnie psycholog badawczy w American Institute ofr Behavioral Research and Technology, gdzie od 10 lat analizuje praktyki manipulacyjne Google’a.

Epstein ujawnił, jak Google manipuluje opinią publiczną, wpływając na wyniki wyborów i kształtowanie innych ważnych obszarów życia społecznego. Stosuje zupełnie nowe w historii ludzkości techniki manipulacji, a ich szczególnie niebezpieczną cechą jest efemeryczność – to, że nie ma żadnego materialnego śladu ich stosowania.

Według obliczeń R. Epsteina, Google może przesunąć 15 milionów głosów w zbliżających się wyborach prezydenckich w USA. Psycholog wyjaśnia, dlaczego zainteresował się monopolistycznymi praktykami Google’a w wyszukiwaniu internetowym:

„W 2012 r. otrzymałem od Google’a kilka e-maili mówiących, że moja strona zawiera złośliwe oprogramowanie, które w jakiś sposób blokuje dostęp do niej. To znaczyło, że dostałem się na czarną listę Google’a. Moja strona faktycznie zawierała trochę złośliwego oprogramowania. Całkiem łatwo było się go pozbyć, ale za to znacznie trudniej wydostać z czarnej listy – był to duży problem. Zacząłem patrzeć na Google’a inaczej: zastanawiałem się, czemu powiadamiali mnie o tym oni, a nie jakaś agencja rządowa lub organizacja non-profit? Dlaczego powiadomiła mnie prywatna firma? Słowem, kto uczynił z Google’a szeryfa internetu? Po drugie, dowiedziałem się, że nie mają działu obsługi klienta, więc jeśli masz problem z nimi, to masz rzeczywiście problem, bo nie ma go jak rozwiązać.

Dowiedziałem się również, że choć możesz dostać się na czarną listę w ułamku sekundy, to wyjście niej może trwać tygodnie. Były firmy, które znalazły się tam i podczas usiłowań rozwiązania problemu zniknęły z rynku. To, co naprawdę zwróciło moją uwagę jako programisty, to fakt, że nie mogłem się zorientować, jak blokują dostęp do mojej strony internetowej nie tylko przez własne produkty, takie jak wyszukiwarka Google.com czy przeglądarka Chrome, ale także poprzez Safari (produkt Apple) czy Firefox (Mozilla). Jak blokują dostęp za pomocą tak wielu środków?

Zacząłem interesować się literaturą z dziedziny marketingu, dotyczącą oddziaływania siły rankingów wyszukiwania na sprzedaż. Było to zdumiewające, jak umieszczenie odrobinę wyżej w wynikach wyszukiwania może wpłynąć na „być czy nie być” firmy. Okazało się, że ludzie ufają wynikom wyszukiwania. Zadałem więc pytanie, czy w ten sam sposób można wpływać na opinie ludzi, a tym samym na ich głosy”.

Potęga Google’a – zagrożenie dla społeczeństwa

Imperium Google’a – według Epsteina – stwarza trzy konkretne zagrożenia:

- Stało się agencją z szerokimi, choć ukrytymi możliwościami inwigilacji: „Google Pay, Google Doc, Google Drive, YouTube są to platformy inwigilujące. Z perspektywy Google’a ich wartością jest możliwość zdobywania informacji o użytkownikach i nadzór nad nimi”. Podczas gdy inwigilacja jest główną działalnością Google’a, jego przychody przekraczają 130 miliardów USD rocznie i pochodzą głównie z reklamy. Wszystkie dane osobowe podane przez użytkowników różnych ich produktów są sprzedawane reklamodawcom poszukującym konkretnej grupy docelowej.

- Jest agencją cenzurującą z możliwością zablokowania lub ograniczenia dostępu do internetu. Ma nawet możliwość blokowania dostępu do całych krajów i internetu jako całości. Najbardziej bulwersującym problemem z tego rodzaju cenzurą jest to, że nie wiesz, czego nie wiesz. Jeśli jakiś rodzaj informacji zostanie usunięty z wyszukiwania, a nie wiesz, że powinien istnieć, nie będziesz go szukać. Np. Google inwestuje w repozytoria DNA, dodając informacje do profili użytkowników. Zdaniem Epsteina Google przejął krajowe repozytorium DNA, ale zlikwidował wszelkie informacje na ten temat.

- Mają możliwość manipulowania opinią publiczną za pomocą rankingów wyszukiwania i innych środków.

„Dla mnie to najstraszniejsze – mówi Epstein – ponieważ Google kształtuje opinie, myślenie, przekonania, postawy, zakupy i głosy miliardów ludzi na całym świecie, nie mówiąc o tym nikomu i nie pozostawiając materialnej ścieżki do prześledzenia.

Używają nowych technik manipulacji, które dotąd nie istniały w historii ludzkości, w większości podprogowych. Wywołują one bardzo szybko ogromne zmiany w myśleniu. Stwierdziłem, że efekty niektórych z technik manipulacji, jakie stosuje Google, należą do największych spośród odkrytych w naukach behawioralnych.

Google może zmieniać Twoje postrzeganie bez Twojej świadomości

Eksperymenty Epsteina ujawniły szereg sposobów wpływania na opinię publiczną. Pierwszy z nich nazywa się SEME (Search Engine Manipulation Effect), co oznacza efekt manipulacji w wyszukiwarkach. Wyniki wyszukiwania były celowo ustawione stronniczo w stosunku do danego kandydata politycznego. Celem eksperymentów było sprawdzenie, czy będą one w stanie zmienić opinię polityczną i skłonności użytkowników.

„Przewidziałem, że otrzymamy przesunięcie w opiniach, ponieważ ludzie ufają wyższym rangą wynikom wyszukiwania, a my, oczywiście, ustawialiśmy je stronniczo. Jeśli więc ktoś kliknie na wysokiej rangi wynik wyszukiwania, ten połączy go ze stroną, na której jeden kandydat będzie wyraźnie lepiej przedstawiony od drugiego. Założyłem, że możemy uzyskać przesunięcie preferencji w głosowaniu o 2–3%. Uzyskaliśmy… przesunięcie o 48%. Muszę podkreślić, że w prawie wszystkich naszych eksperymentach wykorzystywaliśmy niezdecydowanych wyborców. To jest klucz. Nie można łatwo zmienić preferencji wyborczych ludzi, którzy są mocno zaangażowani politycznie, ale ludzie niezdecydowani to ludzie bardzo podatni”.

Prosty trik maskujący stronniczość wyszukiwania

Epstein zauważył w eksperymentach, że bardzo niewiele osób zdawało sobie sprawę ze stronniczości wyszukiwania. W drugim eksperymencie uzyskano 63% przesunięć w głosowaniu, a przez maskowanie stronniczości, np. wstawiając tu i ówdzie wynik pro-opozycyjny, udało się ukryć tendencyjność przed niemal wszystkimi: „Mogliśmy uzyskać ogromne zmiany w opiniach i preferencjach wyborczych, a nikt nie był w stanie wykryć tendencyjności w wynikach wyszukiwania, które im podawaliśmy” – mówi. Kolejne eksperymenty wykazały, że w manipulacjach wykorzystuje się model klikania powstały z przyzwyczajenia.

Ludzie przeważnie poszukują prostych zagadnień, takich jak pogoda czy stolica kraju. Najlepsze i najprawdziwsze odpowiedzi są zawsze na samym szczycie. To wytwarza nieuzasadnione ogólne założenie, że najprawdziwsza i najlepsza odpowiedź jest na górze rankingu.

Google mógł przesunąć miliony głosów w wyborach

Konsekwencje efektu manipulacji w wyszukiwarce mogą być ogromne, tak więc kolejnym celem Epsteina było ustalenie, czy Google wykorzystywał swoją siłę oddziaływania.

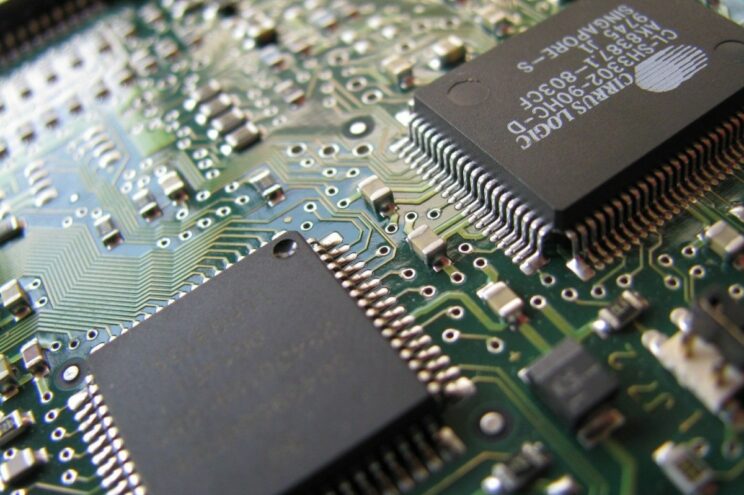

„Na początku 2016 r. stworzyłem pierwszy w historii system monitoringu, który pozwolił mi »zajrzeć przez ramię« ludziom, którzy w miesiącach poprzedzających wybory prezydenckie w 2016 r. szukali związanych z wyborami informacji w Google’u, Bing i Yahoo. Miałem 95 agentów terenowych w 24 stanach, ich tożsamość była tajna. Zainspirowałem się modelem Nielsena dotyczącym oglądania telewizji. Wyposażyliśmy naszych agentów bez ich wiedzy w niestandardowe, pasywne oprogramowanie, które pozwoliło podglądać ich poszukiwania związanie z wyborami. Udało nam się skompletować 13 207 wyszukiwań i prawie 100 000 stron internetowych, do których odnosiły się wyniki wyszukiwania.

Po wyborach ocenialiśmy strony pod kątem tendencyjności, zarówno pro-Clinton, jak i pro-Trump, a następnie analizowaliśmy, czy w wynikach wyszukiwania, które ludzie widzieli, nie było żadnej stronniczości. Znaleźliśmy pro-Clintonowe tendencje we wszystkich 10 pozycjach wyszukiwania na pierwszej stronie wyników wyszukiwania Google’a, ale nie na Bing czy Yahoo. To bardzo ważne: na Google’u był znaczący pro-Clintonowy przechył. Dzięki eksperymentom, które przeprowadzałem od 2013 r., byłem w stanie obliczyć, ile głosów mogło zostać przesuniętych przy takim poziomie nieobiektywności. Licząc minimum – około 2,6 miliona niezdecydowanych głosów przesunęłoby się na Hillary Clinton”.

Można jednak także założyć, że tendencyjne wyniki wyszukiwania uprawdopodobniły przesunięcie aż 10,4 miliona niezdecydowanych wyborców w kierunku Clinton, co jest nie lada wyczynem, tym bardziej, że nikt nie zdawał sobie sprawy, że był manipulowany, żadne zaś ślady tej manipulacji nie pozostały.

Według wyliczeń Epsteina, w najbliższych wyborach 2020 r. firmy technologiczne, z Google’em na czele, mogą przesunąć 15 milionów głosów, co oznacza, że mają potencjał, by wybrać następnego prezydenta USA. „Innymi słowy, niektórzy menedżerowie wysokiego szczebla w Google’u mogą zdecydować, kto wygra wybory w RPA, GB czy gdziekolwiek indziej” – twierdzi Epstein.

Dyktator

Inną przerażającą możliwością jest fakt, że Google mógłby ustawić swój stronniczy algorytm tak, aby faworyzował najgorszego kandydata.

Nie istnieją żadne przepisy ani prawa, które mogą ograniczać sposób, w jaki Google pozycjonuje swoje wyniki. Sądy doszły do wniosku, że Google po prostu korzysta ze swojego prawa do wolności słowa, nawet jeśli oznacza to niszczenie przedsiębiorstw, które zostały umieszczone na czarnych listach.

Jedynym sposobem, by chronić się przed tego rodzaju ukrytym wpływem, byłoby stworzenie programów monitorujących, chroniących nas przed wpływem technologii internetowych. Epstein naciska na rząd, aby uczynił z indeksu wyszukiwania Google’a własność publiczną, co pozwoliłoby innym firmom tworzyć konkurencyjne platformy wyszukiwania za pomocą bazy Google’a, a rozbiłoby jego monopol.

Wpływ antycypującej sugestii poszukiwania

W 2016 r. Epstein odkrył również niezwykły wpływ antycypującej sugestii wyszukiwania, która wyświetla się na bieżąco po rozpoczęciu wpisywania hasła. Efekt ten jest obecnie znany jako SEE (Search Suggestion Effect). Epstein wyjaśnia: „Funkcja została zaprezentowana jako sposób na oszczędność czasu, jednak zmieniła się w kolejne narzędzie manipulacji. W czerwcu 2016 r. mała organizacja informacyjna odkryła, że jest praktycznie niemożliwe, aby uzyskać negatywne propozycje wyszukiwania na temat Hillary Clinton, podczas gdy dla innych ludzi, w tym Donalda Trumpa, było bardzo łatwo. Spróbowałem więc sam.

Wpisałem »Hillary Clinton jest…« na Bing i Yahoo i dostałem długie listy odpowiedzi typu: »jest diabłem«, »jest chora«; wszystkie negatywne rzeczy, których ludzie naprawdę szukali. To były najpopularniejsze wyszukiwane terminy. Więc wypróbowaliśmy to w Google’u i otrzymaliśmy: »Hillary Clinton wygrywa«, »Hillary Clinton jest wspaniała«…

Zacząłem więc robić kolejne eksperymenty, które pokazały, że manipulując propozycjami poszukiwań, mogłem zamienić podział 50/50 niezdecydowanych wyborców na 9/10 – i nikt nie miał najmniejszego pojęcia, że został zmanipulowany”.

Nowy algorytm na YouTube

YouTube, własność Google’a, ma również ogromny wpływ na opinię publiczną. Wg Epsteina, 70% filmów, które ludzie oglądają na serwisie YouTube, jest sugerowane przez algorytm Google Up Next, który proponuje oglądającym kolejne filmy. Jest to skuteczne narzędzie do nieuchwytnej manipulacji. Nie ma konkretnego wykazu filmów – algorytm, podsuwając jeden film po drugim, wciąga widza w pułapkę.

„Istnieją udokumentowane przypadki, w których ludzie przeszli na radykalny islam lub białą supremację, dlatego że »wpadli w króliczą dziurę« poprzez sekwencje filmów na YouTube – mówi Epstein. – Pomyślcie o tej potędze. Nie jest groźna dla ludzi o ugruntowanych poglądach, lecz dla chwiejnych, niezaangażowanych i niezdecydowanych. A to mnóstwo ludzi”.

Google namierza Cię nawet poza siecią

„Większość ludzi jest tym zszokowana, ponieważ są bezustannie bombardowani wycelowanymi w nich reklamami.

Coraz więcej ludzi mówi mi, że po prostu rozmawiają kimś, więc nie robią nic online, ale mają przy sobie telefon – rozmawiają w domu i mają w komputerze Amazon Alexa lub Google Home, a następną rzeczą jest otrzymywanie reklam związanych z tym, o czym mówili. To jest problem inwigilacji.

Jesteśmy obecnie badani 24 godziny na dobę, 7 dni w tygodniu, bez naszej świadomości tego faktu. To wykracza nawet poza multimedia, ponieważ kilka lat temu Google kupił firmę Nest, która produkuje inteligentne termostaty. Najnowsze wersje inteligentnych termostatów posiadają mikrofony i kamery. W ostatnich latach Google uzyskał patenty, które dają mu prawa własności do sposobów analizowania dźwięków odbieranych przez mikrofony w domach ludzi. Śledzenie lokalizacji również całkowicie wymknęło się spod kontroli. W ostatnich miesiącach dowiedzieliśmy się, że nawet jeśli wyłączysz śledzenie lokalizacji w telefonie komórkowym, nadal będziesz śledzony”.

Wiele można dowiedzieć się o danej osobie, śledząc jej przemieszczanie się. Jak wyjaśnia Epstein, technologia śledzenia stała się niezwykle wyrafinowana i agresywna. Na przykład telefony komórkowe z systemem Android należącym do Google’a mogą cię śledzić nawet wtedy, gdy nie jesteś podłączony do internetu, niezależnie od tego, czy masz włączoną lokalizację, czy nie.

„Powiedzmy, że wyciągniesz swoją kartę SIM, powiedzmy, że rozłączysz się ze swoim operatorem sieci komórkowej, więc jesteś całkowicie odizolowany. Nie jesteś podłączony do internetu. Jednak twój telefon nadal śledzi wszystko, co na nim robisz i śledzi też twoją lokalizację”. Gdy tylko połączysz się ponownie z internetem, natychmiast wszystkie informacje przechowywane w telefonie zostaną wysłane do Google’a. Tak więc, gdy wydaje ci się, że spędziłeś dzień incognito, w momencie ponownego połączenia każdy twój krok zostaje przekazany (pod warunkiem, że miałeś przy sobie telefon).

Ważne jest także, aby zdać sobie sprawę, że Google śledzi twoje ruchy online, nawet jeśli nie korzystasz z ich produktów, ponieważ większość stron korzysta z Google Analytics, który śledzi wszystko, co robisz na danej stronie. Ty zaś nie wiesz, czy strona korzysta z Google Analytics, czy nie.

Jak chronić swoją prywatność online

Epstein rekomenduje następujące sposoby chronienia swojej prywatności:

- Używaj którejś z prywatnych sieci, np. Nord (VPN). Są one niedrogie, a według Epsteina to warunek konieczny i podstawowy dla ochrony prywatności. „Po zainstalowaniu VPN przeprowadza twoje pakiety informacji w sposób bezpieczny »tunelami«, zapewniając im anonimowość. Setki firm oferuje te usługi, także w Polsce. Oprogramowanie jest łatwe w użyciu i niezbyt drogie. VPN sprawia, że twój komputer wygląda, jakby nie był twoim komputerem, tworząc rodzaj fałszywej tożsamości”. Również w telefonie komórkowym VPN maskuje tożsamość podczas korzystania z aplikacji takich, jak Google Maps.

- Nie używaj G-maila, ponieważ każdy e-mail jest tam przechowywany na stałe. Staje się on częścią profilu użytkownika i służy do budowania cyfrowych modeli pozwalających przewidywać jego linię myślenia. Epstein poleca pocztę Proton Mail, której serwery są w Szwajcarii, gdzie obowiązują surowe wymagania dotyczące prywatności. Poczta w swej podstawowej wersji jest darmowa, za opłatą można uzyskać szersze możliwości. Istnieją w Europie również alternatywy, jak Counter Mail i Kolab Now.

- Nie używaj przeglądarki Google Chrome, ponieważ wszystko, co tam robisz, jest badane, łącznie z naciśnięciem klawisza i każdą odwiedzaną stroną internetową. Alternatywą jest przeglądarka Brave, która jest szybsza od Chrome i tłumi reklamy. Jest oparta na tej samej strukturze, co Chrome, dzięki czemu możesz łatwo przenosić swoje Rozszerzenia, Ulubione i Zakładki.

- Nie używaj Google’a jako swojej wyszukiwarki ani żadnego rozszerzenia Google’a, jak Bing czy Yahoo, które pobierają wyniki wyszukiwania z Google’a. Alternatywne wyszukiwarki proponowane przez Epsteina to SwissCows lub Qwant. Należy unikać Start Page, która została zakupiona przez agresywną firmę marketingową online opartą na inwigilacji.

- Nie używaj telefonu komórkowego z systemem Android czy iPhone’a. Firma Epstein używa Blackberry. Najnowszy model Blackberry – Key3 – będzie jednym z najbezpieczniejszych telefonów komórkowych na świecie.

- Nie używaj urządzeń Google Home, które rejestrują wszystko, co dzieje się w twoim domu – zarówno mowę, jak i dźwięki takie jak mycie zębów i gotowanie wody. Nawet, gdy wydają się być nieaktywne, wysyłają wszystkie informacje do Google’a. Telefony z Androidem również zawsze podsłuchują i zapisują, podobnie jak termostat domowy Nest i asystenci wirtualni Siri Apple i Alexa Amazon.

- Czyść swoje cache i cookies. Firmy i hakerzy wszelkiego rodzaju stale instalują inwazyjny kod komputerowy na komputerach i urządzeniach mobilnych, głównie po to, aby mieć cię pod kontrolą, ale czasem w innych nikczemnych celach. Na komórce można usunąć większość tych śmieci, przechodząc do menu ustawień przeglądarki, wybierając opcję „Prywatność i bezpieczeństwo”, a następnie klikając na ikonę, która usuwa pamięć podręczną i pliki cookie. W większości laptopów i stacjonarnych komputerów wciśnięcie jednocześnie klawiszy CTRL, SHIFT i DEL przenosi bezpośrednio do odpowiedniego menu. Można również skonfigurować przeglądarki Brave i Firefox, aby automatycznie usuwały pamięć podręczną i pliki cookie za każdym razem, gdy zamykasz przeglądarkę.

- Nie używaj aplikacji Fitbit, ponieważ została niedawno zakupiona przez Google’a i dostarcza mu wszystkich informacji z zakresu fizjologii i poziomów aktywności użytkownika, niezależnie od wszelkich innych informacji posiadanych o nim przez Google’a.

Artykuł Celiny Martini pt. „Manipulatorskie praktyki Google’a” znajduje się na s. 1 i 5 czerwcowego „Wielkopolskiego Kuriera WNET” nr 72/2020.

- Już od 2 lipca „Kurier WNET” na papierze w cenie 9 zł!

- Ten numer „Kuriera WNET” można nabyć jedynie w wersji elektronicznej (wydanie ogólnopolskie, śląskie i wielkopolskie wspólnie) w cenie 7,9 zł pod adresem: e-kiosk.pl, egazety.pl lub nexto.pl.

- Czytelnicy gazety za granicą mogą zapłacić za nią PayPalem lub kartą kredytową na serwisie gumroad.com.

- Prenumerata 12-miesięczna wersji elektronicznej: 87,8 zł.

- Wydania archiwalne „Kuriera WNET” udostępniamy gratis na www.issuu.com/radiownet.

O wszelkich zmianach będziemy Państwa informować na naszym portalu i na antenie Radia Wnet.